資通安全網路月報 (113年4月)

資通安全網路月報(113年4月)

<近期資安宣導>

為確保資安事件相關跡證可供鑑識進行根因分析,各機關資安事件應處措施請優先採取隔離機制(如設備關機或中斷網路連線等方式),勿更動設備之資料檔案;另相關日誌紀錄請定期備份至與原系統不同之實體上,並保留至少6個月,以利資安事件研析及追蹤,掌握機關內可能潛存之資安風險因子,進而有效應處。

<整體威脅趨勢>

事前聯防監控

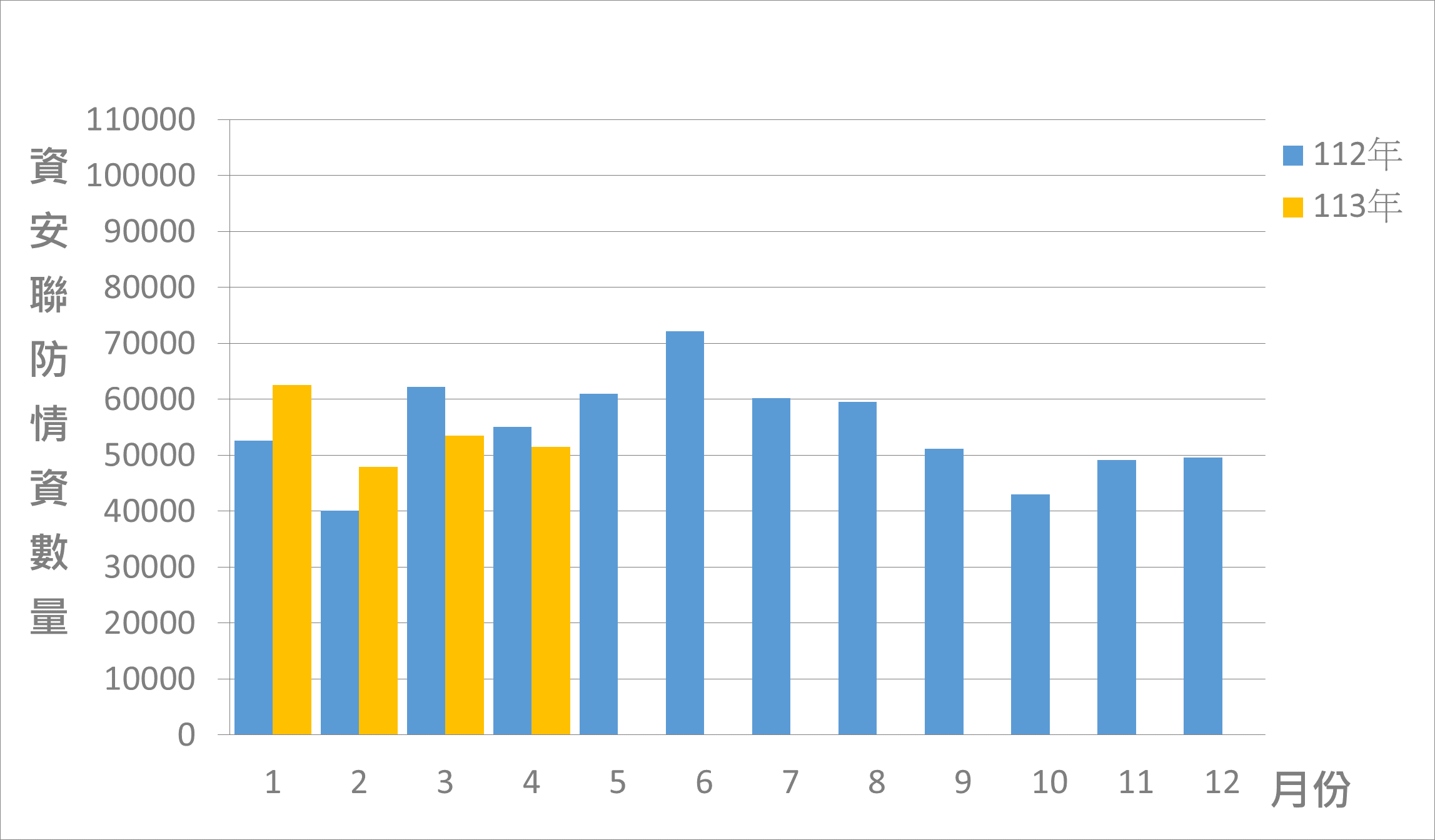

本月蒐整政府機關資安聯防情資共5萬1,512件(較上月減少1,928件),分析可辨識的威脅種類,第1名為資訊蒐集類(56%),主要是透過掃描、探測及社交工程等攻擊手法取得資訊;其次為入侵嘗試類(15%),主要係嘗試入侵未經授權的主機;以及入侵攻擊類(12%),大多是系統遭未經授權存取或取得系統/使用者權限。統計近1年情資數量分布,詳見圖1。

經進一步彙整分析聯防情資資訊,發現近期駭客偽冒某國營事業,利用業務相關主旨,寄送社交工程郵件攻擊政府機關與一般民眾。經分析,駭客竊取民眾過往與該公司來往之郵件內文做為誘餌,並附上惡意附檔,大量散布惡意程式垃圾郵件進行社交工程攻擊。

圖1 資安聯防監控資安監控情資統計

事中通報應變

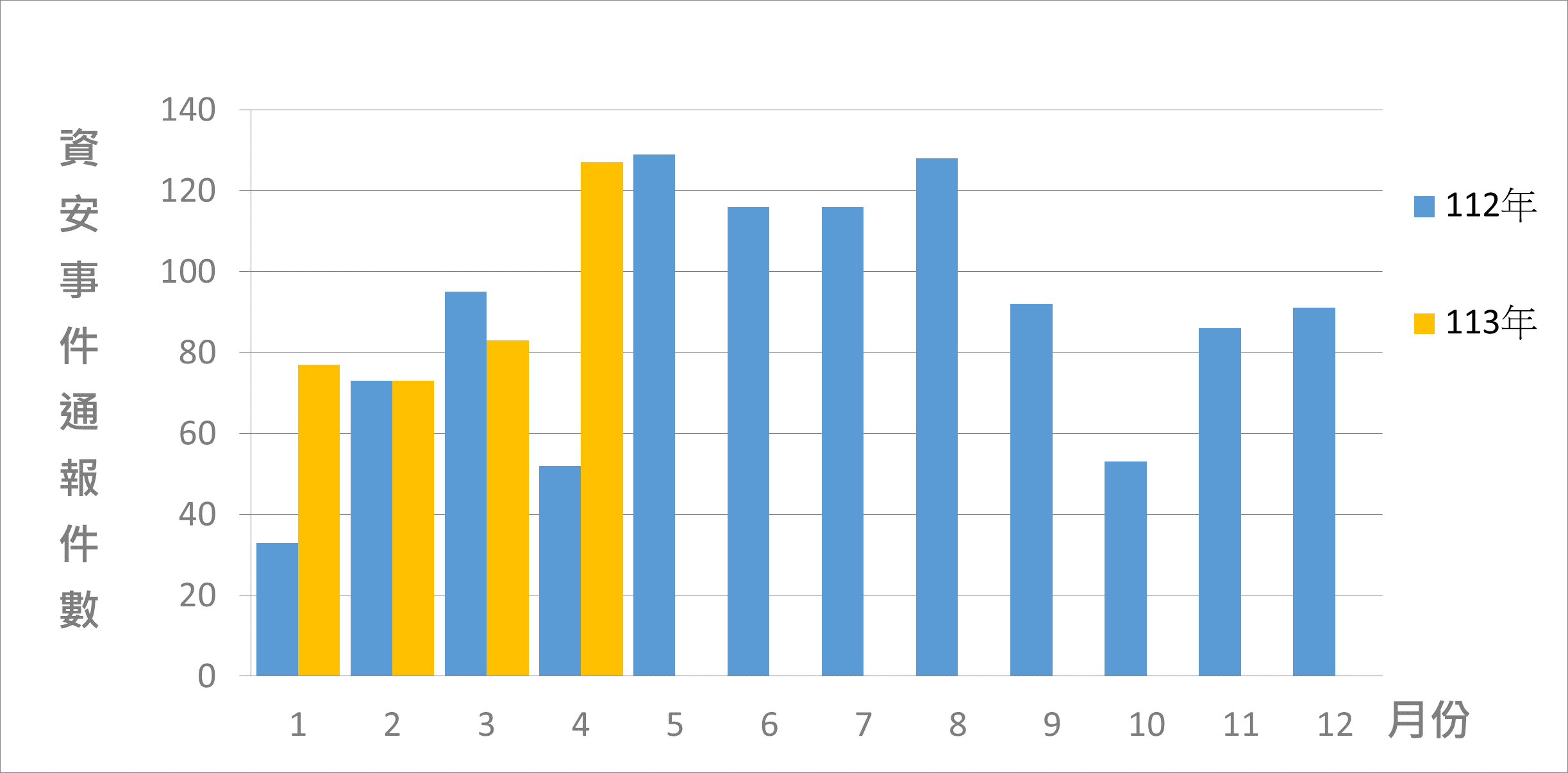

本月資安事件通報數量共127件(較上月增加44件),為去年同期通報件數2.44倍,扣除因地震造成服務可用性之影響外,另國家資通安全研究院亦發現多個機關資訊設備產生符合惡意程式特徵或其他可疑連線行為,占總通報數量44.09%。近1年資安事件通報統計,詳見圖2。

圖2 資安事件通報統計

事後資訊分享

本月部分機關印表機或監視器主機遭駭客利用FTP(檔案傳輸協定)服務上傳挖礦程式,經機關調查,發現受駭設備對外開放FTP服務,並使用弱密碼或預設密碼,研判駭客破解密碼登入後上傳挖礦程式。另因機關評估設備已無對外開放需求,爰將設備離線或僅供內部IP限制存取,以減少相關資安風險。

足資借鏡:

辦公環境使用之印表機或監視器等庶務設備,主要支援機關內部業務運作,開放外部網際網路存取將增加資安風險,易受到未授權之存取或攻擊。此外,部分設備支援FTP服務,用於傳輸檔案以執行列印或儲存作業,亦可能遭利用植入惡意程式。機關在設置相關設備時,應考量開放外部存取之必要性,並確保已將預設密碼修改為具強韌性密碼,若設備有對外開放之需求,應確保僅開放必要服務,並定期更新韌體,以降低遭入侵之風險。

一、資安通報擴及民間 提升我國產業資安防護水準

國家資通安全研究院已正式承接台灣電腦網路危機處理暨協調中心(TWCERT/CC),提供24小時不間斷的資安事件通報服務,協助企業強化資安韌性。

對於推動通報資安事件也擬出五大策略:擴大推廣會員服務、提高主動通報誘因、結合行政指導擴展、強化公私鏈結聯防、深化國際合作交流,以推動加強中小企業和非營利組織的資安能力。

(資料來源:經濟日報,聯合新聞網)

某科技公司警告,駭客從2023年底利用該公司旗下防火牆相關設備漏洞發動攻擊,並於受害者網路中植入後門,目前所知的受害者包含政府網路及基礎設施。

該公司已釋出修補程式,並提醒駭客亦可能對微軟與其它供應商的裝置發動攻擊,建議用戶妥善修補裝置,確認於安全環境中登入,並建議採用多因子身分驗證機制。

(資料來源:iThome,自由財經)

近期駭客組織Androxgh0st攻擊行動升溫,透過已知漏洞於網頁伺服器上部署Web Shell,最終目的是打算植入勒索軟體Adhublika。

大多數受害組織是因曝露CVE-2023-41892(CVSS風險評10分)漏洞而遭到攻擊,被利用之漏洞包含:HTTP標頭RCE漏洞(未登記CVE編號)、CVE-2024-1709、CVE-2023-41892等;另需留意CVE-2021-3129(CVSS風險評分9.8)及CVE-2024-1709(CVSS風險評分10)等2個漏洞,因駭客可利用這類漏洞取得遠端控制能力。

(資料來源:iThome)

<近期重要資安會議及活動>

資安署針對A級資安法納管機關共60名資安專職(責)人員,於113年3月21-23日及4月18-20日辦理2梯次資安技術工作坊,除課程外,並透過模擬環境實機練習攻防演練,期深化資安人員藍隊防禦技能。

<資通安全長及資訊主管異動情形>

行政院公共工程委員會資訊主管於113年4月18日起,由沈恆光執行秘書兼任。